網絡運維|防火墻限流策略的典型應用

2020-05-30 15:32 作者:admin

網絡運維|防火墻限流策略的典型應用

大家好,我是一枚從事IT外包的網絡安全運維工程師,今天和大家分享的是網絡安全設備維護相關的內容,想要學習防火墻必須會配置限流策略。簡單網絡安全運維,從防火墻學起,一步一步學成網絡安全運維大神。網絡維護是一種日常維護,包括網絡設備管理(如計算機,服務器)、操作系統維護(系統打補丁,系統升級)、網絡安全(病毒防范)等。+

北京艾銻無限科技發展有限公司為您免費提供給您大量真實有效的北京網絡維護服務,北京網絡維修信息查詢,同時您可以免費資訊北京網絡維護,北京網絡維護服務,北京網絡維修信息。專業的北京網絡維護信息就在北京艾銻無限+

+

北京網絡維護全北京朝陽豐臺北京周邊海淀、大興、昌平、門頭溝、通州、西城區、燕郊、石景山、崇文、房山、宣武、順義、平谷、延慶全北京網絡維護信息

舉例:限制企業上網帶寬和服務器訪問流量

介紹通過限流策略功能限制內網用戶的帶寬和外網訪問內部服務器的連接數,避免網絡擁塞的舉例。組網需求

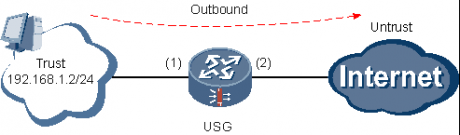

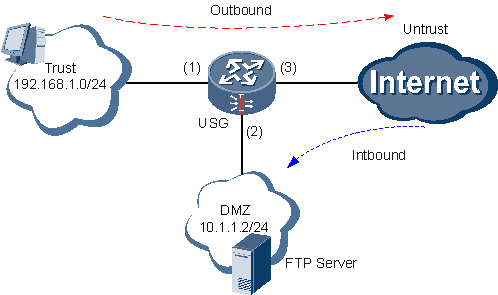

如圖7-38所示,Trust區域中內網用戶的是192.168.1.0/24網段,可以訪問Internet,同時外網用戶可以訪問DMZ區域的FTP服務器。具體需求如下:

· 限制整個Trust區域內的所有用戶的總體帶寬,到Internet的上傳/下載帶寬為:10Mbps/20Mbps。

· 限制從Untrust區域到DMZ區域FTP服務器的連接數為20個,防止過多外網用戶從內網服務器下載文件,造成服務器的擁塞,浪費設備的端口資源。

圖 限制企業上網帶寬和服務器訪問流量組網圖

| 項目 | 數據 | 備注 |

| (1) |

接口號:GigabitEthernet 0/0/2 IP地址:192.168.1.1/24 安全區域:Trust |

– |

| (2) |

接口號:GigabitEthernet 0/0/3 IP地址:10.1.1.1/24 安全區域:DMZ |

– |

| (3) |

接口號:GigabitEthernet 0/0/4 IP地址:1.1.1.1/24 安全區域:Untrust |

– |

| Trust區域中的PC | IP地址范圍:192.168.1.2/24~192.168.1.254/24。 | – |

| FTP服務器 |

IP地址:10.1.1.2/24 公網地址:1.1.1.1/24 |

– |

| 用戶帶寬限制 |

上傳/下載最大速率:1Mbps/2Mbps 服務器連接數上限:20個 |

– |

配置思路

1. 配置各個接口的IP,并加入相應的安全區域。2. 配置域間包過濾和路由,保證網絡基本通信。

3. 配置NAT功能,使內網用戶能訪問外網。

4. 啟用限流策略功能。

5. 配置整體限流功能,配置三個整體限流策略,分別限制內網用戶的上傳、下載帶寬和外網訪問內部服務器的連接數。

操作步驟

1. 配置各接口基本參數。a. 選擇“網絡 > 接口 > 接口”。

b. 在“接口列表”中,單擊GigabitEthernet 0/0/2對應的

GigabitEthernet 0/0/2的相關參數如下,其他參數使用默認值:

· 安全區域:trust

· 模式:路由

· 連接類型:靜態IP

· IP地址:192.168.1.1

· 子網掩碼:255.255.255.0

c. 單擊“應用”。

d. 單擊GigabitEthernet 0/0/3對應的

GigabitEthernet 0/0/3的相關參數如下,其他參數使用默認值:

· 安全區域:dmz

· 模式:路由

· 連接類型:靜態IP

· IP地址:10.1.1.1

· 子網掩碼:255.255.255.0

e. 單擊GigabitEthernet 0/0/4對應的

GigabitEthernet 0/0/4的相關參數如下,其他參數使用默認值:

· 安全區域:untrust

· 模式:路由

· 連接類型:靜態IP

· IP地址:1.1.1.1

· 子網掩碼:255.255.255.0

f. 單擊“應用”。

2. 對于USG系列,配置域間包過濾,以保證網絡基本通信正常。對于USG BSR/HSR系列,不需要執行此步驟。

a. 選擇“防火墻 > 安全策略 > 轉發策略”。

b. 在“轉發策略列表”中,單擊“untrust->trust”下“默認”對應的

c. 在“修改轉發策略”界面中,修改“動作”為“permit”

d. 單擊“應用”。

e. 重復上述類似操作,修改“dmz->untrust”的轉發策略動作為“permit”。

3. 配置NAT功能,使其內網用戶可以通過公網地址訪問Internet,以及服務器能對外提供正常的服務。本例只給出與本特性相關的配置步驟,配置NAT的步驟略。

4. 啟用限流策略功能。

a. 選擇“防火墻 > 限流策略 > 基本配置”。

b. 選中“限流策略”對應的“啟用”復選框。

c. 單擊“應用”。

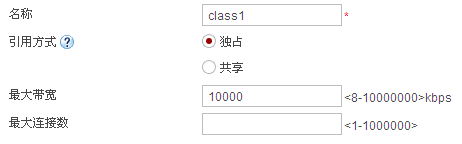

5. 整體限流策略1,引用整體限流class1,限制上傳帶寬為10M。

a. 選擇“防火墻 > 限流策略 > 整體限流”。

b. 選擇“整體限流Class”頁簽。

c. 單擊

d. 單擊“應用”。

圖7-39 新建整體限流class1

f. 單擊

g. 單擊“應用”。

圖7-40 新建整體限流策略1

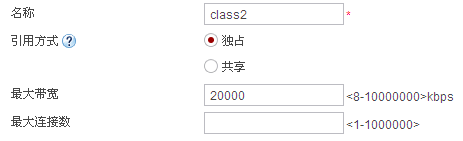

a. 選擇“防火墻 > 限流策略 > 整體限流”。

b. 選擇“整體限流Class”頁簽。

c. 單擊

d. 單擊“應用”。

圖7-41 新建整體限流class2

f. 單擊

g. 單擊“應用”。

圖7-42 新建整體限流策略2

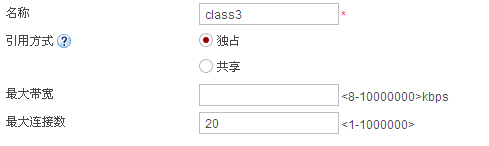

a. 選擇“防火墻 > 限流策略 > 整體限流”。

b. 選擇“整體限流Class”頁簽。

c. 單擊

d. 單擊“應用”。

圖7-43 新建整體限流class3

f. 單擊

g. 單擊“應用”。

圖7-44 新建整體限流策略3

結果驗證

1. 配置完成后,Trust區域內的所有用戶到Internet的上傳/下載帶寬限制在:10Mbps/20Mbps以下,說明配置成功。2. 配置完成后,Untrust區域的PC訪問DMZ服務器,看連接數小于等于20個,說明配置成功。

以上文章由北京艾銻無限科技發展有限公司整理

相關文章

關閉

關閉